Mit der zunehmenden Vernetzung industrieller Systeme steigen auch die Anforderungen an ihre Sicherheit. Produktionsanlagen, Edge-Geräte und Steuerungen sind längst Teil komplexer IT/OT-Infrastrukturen – und damit potenzielle Angriffsziele für Cyberkriminelle. Während softwarebasierte Schutzmechanismen wie Firewalls oder Virenscanner wichtige Abwehrschichten bilden, stoßen sie bei gezielten Manipulationen oder Angriffen auf Firmware-Ebene schnell an ihre Grenzen.

Hardwarebasierte Cybersecurity setzt genau hier an: Sie verankert Sicherheitsfunktionen direkt in der Hardware und schafft so einen vertrauenswürdigen, physischen Schutz gegen Manipulation und Datenmissbrauch. Sie bildet die Grundlage für den sicheren Betrieb moderner Industrie PCs und vernetzter Automatisierungssysteme.

Grundlagen der hardwarebasierten Cybersecurity

Hardwarebasierte Cybersecurity beschreibt Sicherheitsmechanismen, die direkt in die physische Gerätearchitektur integriert sind, also auf Ebene von Prozessor, Mainboard oder speziellen Sicherheitschips. Im Gegensatz zu rein softwarebasierten Maßnahmen, die nachträglich installiert oder konfiguriert werden, ist der Schutz hier fester Bestandteil des Systems und unabhängig von Betriebssystem oder Anwendungssoftware wirksam.

Ein zentraler Vorteil liegt in der Manipulationsresistenz: Sicherheitsfunktionen, die in der Hardware verankert sind, lassen sich kaum durch Schadsoftware oder externe Zugriffe umgehen. So kann beispielsweise ein manipulierter Bootvorgang erkannt und gestoppt werden, bevor Schadcode überhaupt aktiv wird. Darüber hinaus bieten hardwarebasierte Lösungen leistungsfähige Kryptographie-Funktionen direkt auf Chip-Ebene, ohne die CPU zu belasten. Das stellt einen entscheidenden Faktor für Performance und Energieeffizienz in industriellen Dauerbetrieben dar.

Im industriellen Umfeld schafft hardwarebasierte Cybersecurity damit einen physischen Vertrauensanker („Root of Trust“), auf dem weitere Sicherheitsmechanismen aufbauen können. Sie bildet die Grundlage für sichere Systemstarts, vertrauenswürdige Firmware-Updates und den Schutz sensibler Produktionsdaten und ist damit ein essenzieller Bestandteil moderner Security-by-Design-Konzepte.

Hardware Root of Trust: Zentrale Komponenten hardwarebasierter Sicherheitsarchitekturen

Hardwarebasierte Cybersecurity beruht auf einer Reihe spezialisierter Komponenten und Mechanismen, die gemeinsam ein mehrschichtiges Sicherheitskonzept bilden. Sie schützen Systeme vor unbefugtem Zugriff, Manipulation und Datenverlust. Die Hardware Root of Trust ist ein fester, vertrauenswürdiger Ausgangspunkt im System, meist auf dem Prozessor oder einem Sicherheitschip. Sie überprüft beim Start die Integrität von Firmware, Betriebssystem und Anwendungen anhand kryptografischer Signaturen und sorgt dafür, dass nur autorisierte Komponenten ausgeführt werden. Damit stellt sie sicher, dass das System von Anfang an in einem vertrauenswürdigen Zustand läuft und schützt gleichzeitig kryptografische Schlüssel und Zertifikate.

Das Trusted Platform Module ist ein eigenständiger Sicherheitschip, der kryptografische Schlüssel sicher generiert, speichert und verwaltet. Es dient als „digitaler Tresor“ und ermöglicht Funktionen wie Geräteauthentifizierung, Datenverschlüsselung oder die Integritätsprüfung von Systemkomponenten. Durch TPM 2.0 kann ein Industrie PC eindeutig identifiziert werden, was Manipulationen oder unautorisierte Änderungen zuverlässig aufdeckt.

-

Secure Boot

Der Secure-Boot-Mechanismus stellt sicher, dass beim Start nur signierte und vertrauenswürdige Firmware sowie Betriebssystemkomponenten geladen werden. Er überprüft jede Stufe des Bootvorgangs anhand digitaler Signaturen. Wird eine Abweichung erkannt, wird der Startprozess gestoppt. So lässt sich bereits vor dem Systemstart verhindern, dass Schadsoftware aktiv wird.

-

Physische Manipulationserkennung / Anti Tampering

Neben der digitalen Absicherung spielt der physische Schutz eine wichtige Rolle. Manipulationserkennungssensoren oder versiegelte Gehäuse können Zugriffe auf interne Komponenten registrieren oder verhindern. Solche Mechanismen sind besonders relevant für Industrie PCs, die in ungesicherten Umgebungen oder über lange Zeiträume im Feld betrieben werden.

-

Secure Elements und Kryptoprozessoren

Zusätzliche Sicherheitschips – sogenannte Secure Elements oder Kryptoprozessoren – übernehmen Aufgaben wie die Hardwareverschlüsselung von Daten oder die sichere Speicherung von Zertifikaten. Sie ergänzen TPMs, insbesondere in Embedded Systemen oder IoT Geräten mit hohen Anforderungen an Datenschutz und Reaktionszeit.

Die Vorteile hardwarebasierter Cybersecurity-Lösungen

Hardwarebasierte Cybersecurity bietet einen entscheidenden Mehrwert gegenüber rein softwarebasierten Ansätzen, da sie Sicherheitsfunktionen dort verankert, wo Angriffe am schwierigsten durchzuführen sind – direkt auf der physischen Ebene des Systems. Dadurch entsteht eine belastbare Grundlage für langfristig sichere industrielle Infrastrukturen.

-

Manipulations- und Zugriffsschutz auf Hardwareebene

Da sicherheitsrelevante Funktionen direkt in Chips oder Mainboards integriert sind, lassen sie sich kaum durch Schadsoftware oder externe Eingriffe umgehen. Selbst bei kompromittierten Betriebssystemen oder Netzwerken bleibt die Integrität zentraler Sicherheitsfunktionen erhalten.

-

Vertrauensanker für sichere Systemstarts

Hardwarebasierte Mechanismen wie Secure Boot oder eine Hardware Root of Trust garantieren, dass nur authentische Firmware und Software ausgeführt wird. So startet jedes System in einem verifizierten, vertrauenswürdigen Zustand – ein essenzieller Faktor für die Betriebssicherheit industrieller Steuerungen.

-

Schutz sensibler Daten und Schlüssel

Sicherheitschips wie TPMs oder Secure Elements speichern kryptografische Schlüssel, Zertifikate und Identitäten in isolierten, manipulationssicheren Bereichen. Dadurch bleiben sie selbst bei physischem Zugriff oder Malware-Angriffen geschützt.

-

Geringere Systembelastung und höhere Performance

Kryptografische Berechnungen, etwa für Verschlüsselung oder Authentifizierung, können auf spezialisierte Hardware ausgelagert werden. Das entlastet die CPU und ermöglicht eine sichere Datenverarbeitung, ohne die Systemleistung zu beeinträchtigen.

-

Nachhaltige Sicherheit über den gesamten Lebenszyklus

Da hardwarebasierte Sicherheitsfunktionen fest im System integriert sind, wirken sie unabhängig von Software-Updates oder Betriebssystemwechseln, sofern diese Funktionen vom verwendeten Betriebssystem unterstützt werden. Sie erhöhen die Lebensdauer und Verlässlichkeit industrieller Geräte, ein klarer Vorteil für Betreiber mit langlaufenden Projekten und hohen Sicherheitsanforderungen.

-

ISA/IEC 62443 Zertifizierung

Hardwarebasierte Sicherheitsfunktionen wie TPM, Secure Boot oder Root of Trust tragen entscheidend dazu bei, dass Industrie PCs die Anforderungen der ISA/IEC 62443 erfüllen können. Sie erhöhen den Schutz von Komponenten, Firmware und Prozessen gegen Manipulation und unautorisierten Zugriff und bilden eine wichtige Grundlage für die Umsetzung von Sicherheitsmaßnahmen nach diesem Industriestandard.

Zukunftsperspektiven hardwarebasierter Cybersecurity

Die Anforderungen an die Cybersecurity industrieller Systeme steigen stetig besonders durch Edge Computing, KI-Anwendungen und vernetzte Produktionsumgebungen. Hardwarebasierte Sicherheitsfunktionen wie TPM, Secure Boot und Root of Trust bilden dabei das Fundament für Zero-Trust-Architekturen, sichere Datenverarbeitung und manipulationsresistente Systeme.

Zukünftige Entwicklungen fokussieren sich auf erweiterte Manipulationserkennung, leistungsfähige Kryptoprozessoren für KI-Systeme und nachhaltige Sicherheitslösungen, die über den gesamten Lebenszyklus industrieller Geräte hinweg zuverlässig wirken. So bleiben Industrie PCs auch in komplexen, vernetzten Umgebungen robust gegen moderne Cyberbedrohungen.

Aleksandra Szlejter

Aleksandra Szlejter ist Marketing Assistentin bei der InoNet und unterstützt das Marketing-Team bei diversen Aufgaben.

Ähnliche Beiträge

Redundante Netzteile in Industrie PCs

Industrie PCs müssen selbst unter anspruchsvollen Bedingungen zuverlässig arbeiten: in Produktionslinien, Energieanlagen, Fahrzeugen oder an abgelegenen Außenstandorten. Ein zentraler Faktor für...

Ruggedization bei Industrie PCs

Industrie PCs müssen dort zuverlässig arbeiten, wo herkömmliche IT-Systeme längst an ihre Grenzen stoßen. In Produktionshallen, Fahrzeugen, Windparks oder an Außenstandorten herrschen Bedingungen,...

Mainboard-Größen im Überblick

Mainboards bilden das Herzstück jedes Computersystems, denn sie bestimmen, welche Prozessoren, Speichermodule und Erweiterungskarten eingesetzt werden können. Die Mainboard-Größe, auch Formfaktor...

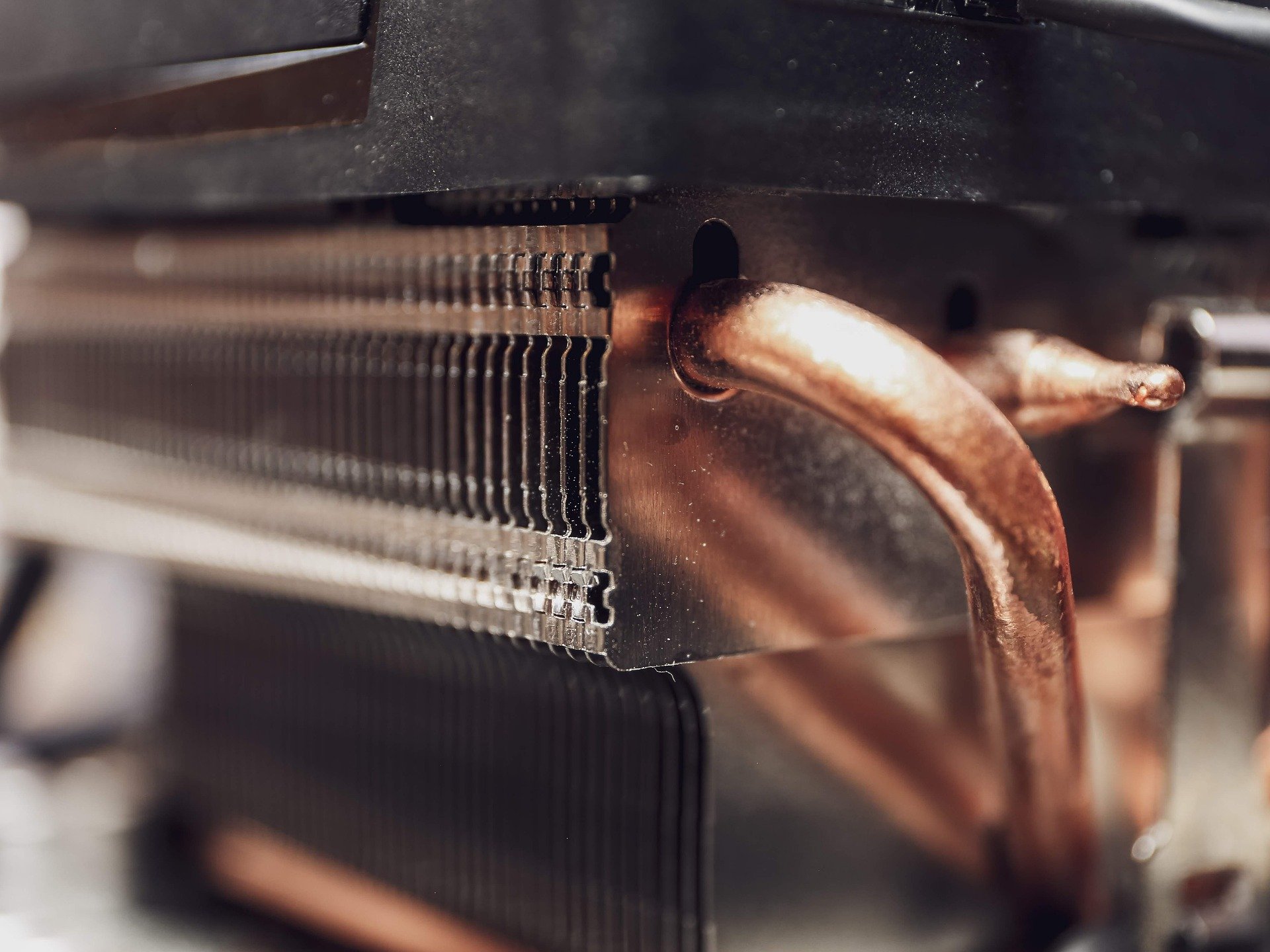

Passive Kühlung für Embedded und Edge AI Systeme

Im Embedded- und Edge-Computing entscheidet die Kühlung über Stabilität und Lebensdauer – besonders bei KI-Workloads, die hohe Rechenlasten im Dauerbetrieb erzeugen und in rauen Umgebungen wie...

Über unser InoNet Wiki

Hier erhalten Sie Antworten auf Ihre Fragen rund um Industrie PCs (IPCs). Ob 19 Zoll PCs, Embedded PCs, HMI oder wichtige anwendungsspezifische Fragen -unsere Experten teilen ihr wissen mit Ihnen.