TOPS vs. TFLOPS vs. CUDA Cores: Leistungskennzahlen einfach erklärt

Begriffe wie TOPS, TFLOPS und CUDA Cores begegnen uns immer dort, wo KI-Modelle, Bildverarbeitung oder GPU-beschleunigte Anwendungen im Einsatz sind. Obwohl sie häufig verwendet werden, lassen sie...

Warum wird die Samsung 990 PRO NVMe SSD nicht mehr angezeigt?

Problembeschreibung Bei der Serie der Samsung 990 Pro NVMe SSDs kommt es bis zur Firmware-Version 4B2QJXD7 zu einer intermittierenden Nicht-Erkennung/BSOD. „Intermittierend” bedeutet in diesem...

REACH Erklärung bei Industrie PCs

Die REACH Erklärung spielt eine zentrale Rolle für Industrie PCs, die in der europäischen Wirtschaft eingesetzt werden. Sie stellt sicher, dass alle in den Geräten verwendeten Chemikalien den...

Redundante Netzteile in Industrie PCs

Industrie PCs müssen selbst unter anspruchsvollen Bedingungen zuverlässig arbeiten: in Produktionslinien, Energieanlagen, Fahrzeugen oder an abgelegenen Außenstandorten. Ein zentraler Faktor für...

Ruggedization bei Industrie PCs

Industrie PCs müssen dort zuverlässig arbeiten, wo herkömmliche IT-Systeme längst an ihre Grenzen stoßen. In Produktionshallen, Fahrzeugen, Windparks oder an Außenstandorten herrschen Bedingungen,...

Hardwarebasierte Cybersecurity bei Industrie PCs

Mit der zunehmenden Vernetzung industrieller Systeme steigen auch die Anforderungen an ihre Sicherheit. Produktionsanlagen, Edge-Geräte und Steuerungen sind längst Teil komplexer...

Mainboard-Größen im Überblick

Mainboards bilden das Herzstück jedes Computersystems, denn sie bestimmen, welche Prozessoren, Speichermodule und Erweiterungskarten eingesetzt werden können. Die Mainboard-Größe, auch Formfaktor...

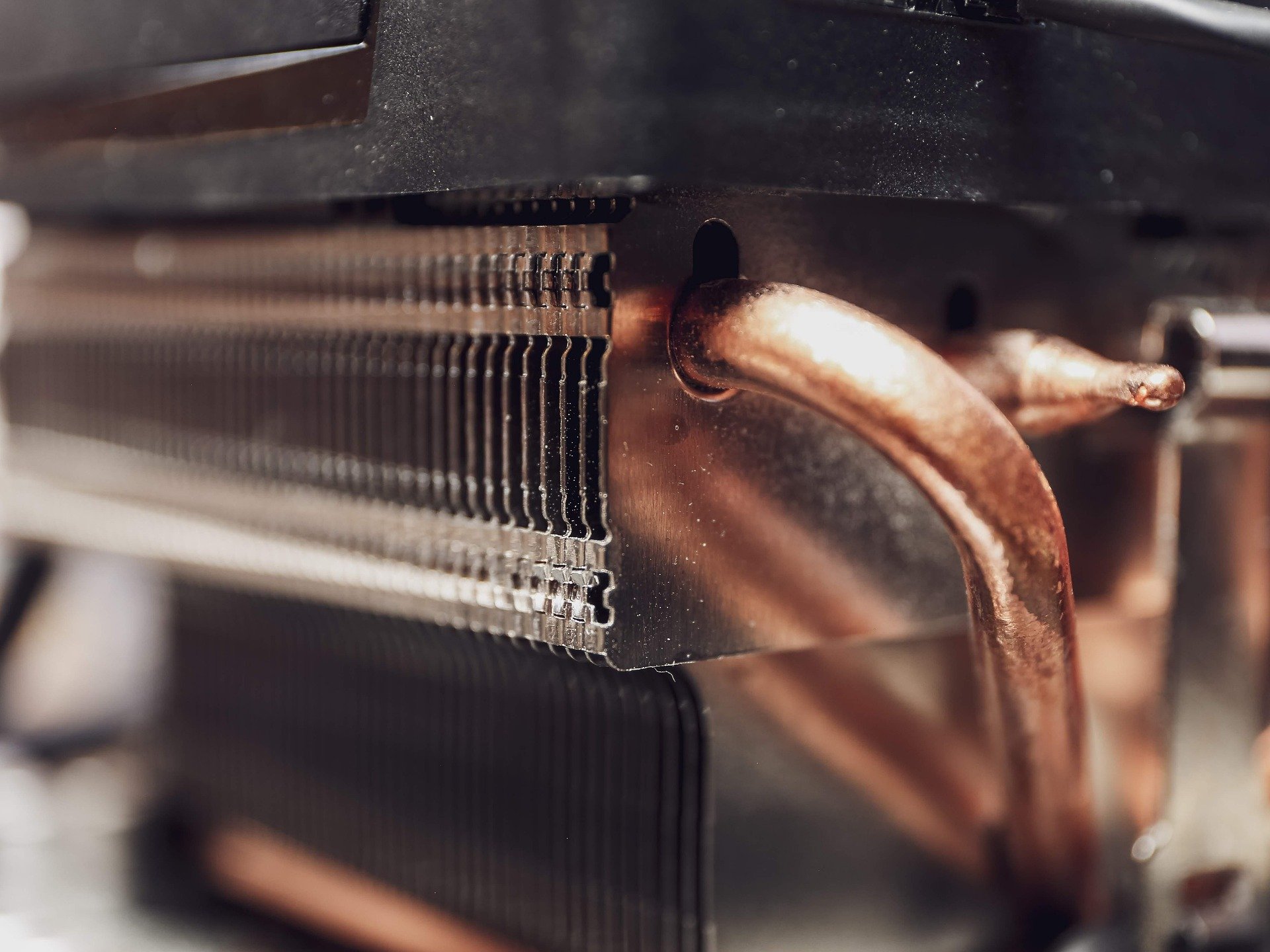

Passive Kühlung für Embedded und Edge AI Systeme

Im Embedded- und Edge-Computing entscheidet die Kühlung über Stabilität und Lebensdauer – besonders bei KI-Workloads, die hohe Rechenlasten im Dauerbetrieb erzeugen und in rauen Umgebungen wie...

Thunderbolt Schnittstelle: Chancen und Grenzen im industriellen Einsatz

In der industriellen IT-Welt sind leistungsstarke und vielseitige Schnittstellen entscheidend für den Erfolg moderner Anwendungen. Thunderbolt hat sich in den letzten Jahren als eine der...

Externe Speicheranbindung mit Host- und Target-Cards

In modernen Testumgebungen, insbesondere im Bereich Automotive Testing, entstehen enorme Datenmengen, die zuverlässig und mit hoher Geschwindigkeit gespeichert werden müssen. Klassische...